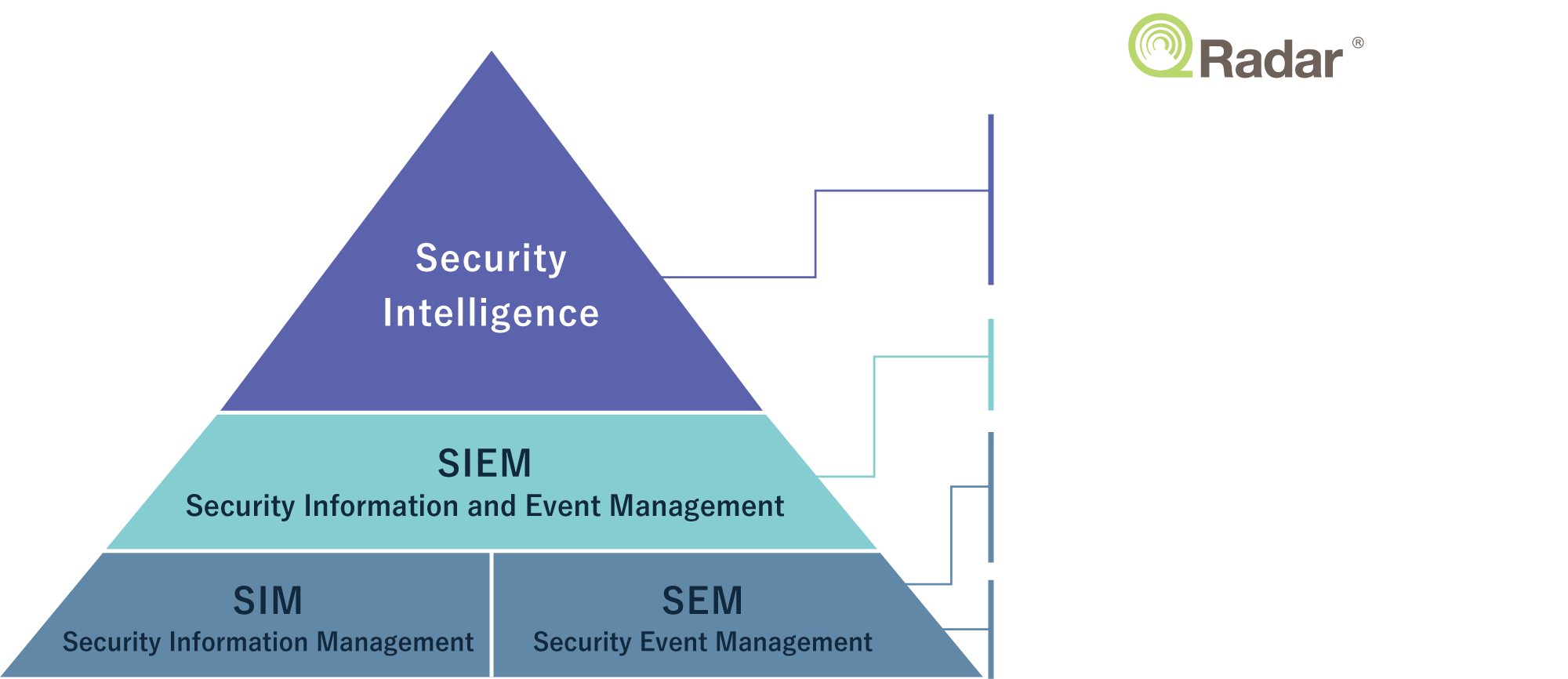

QRadar (SIEM) 機能紹介

QRadarはお客様が導入済みのセキュリティー製品を一元管理し、リアルタイムな情報をもとに、組織内で発生しているインシデントを横断的に相関分析し、正確な脅威の把握と迅速な対策の実施を可能にします。

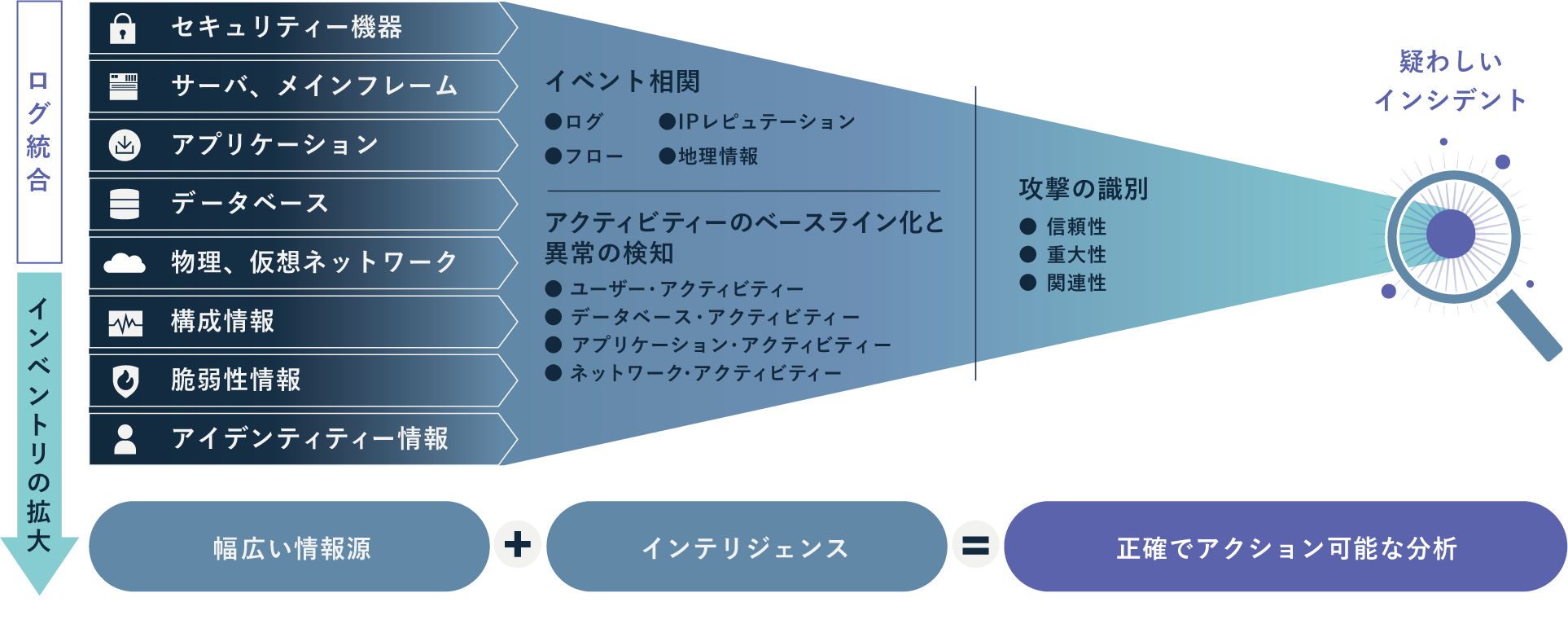

【弊社QRadar(SIEM)サービスの機能イメージ(1)】

上記全ての機能がご利用可能です。※一部環境条件あり

【弊社QRadar(SIEM)サービスの機能イメージ(2)】

- ログの一元管理

- 検索機能

- 自動化された分析

- 脅威の可視化

QRadar (SIEM) 検知活用例

-

情報漏えいの検知例

-

内容

マルウェア感染時によく利用されるデータ圧縮方法や、転送方法、URLレピュテーション、通信ログから疑わしき通信を検知します。

通常業務の中で発生するはずの無い通信条件(時間帯や頻度など)を検出することで、疑わしき通信を検知します。 -

検知に有効なログソース例

WebProxy

FW

Windows Event Log

Windows Sysmon

-

内容

-

WannaCryの感染検知例

-

内容

更新プログラムが適用できない工場や制御系システムなどで感染が広がりやすい傾向にあります。

内部の同一端末から、同一セグメント内への445ポート宛ての大量の通信や、内部の同一端末から、外部のランダムなGlobal IPへの445ポート宛の大量の通信の発生を検知することで、感染拡大被害に早期に対応した例があります。 -

検知に有効なログソース例

FW

NetworkSecurity

-

内容

-

システム内へのマルウェアのインストール検知例

-

内容

マルウェア感染時には「タスクスケジューラへの登録」や「自動起動に関係するレジストリへの登録」、「自動起動のサービス登録」など典型的な挙動があります。Windowsのイベントログから疑わしい挙動を検知することでマルウェアのインストールを検知します。 -

検知に有効なログソース例

Windows Event Log

Windows Sysmon

AnitiVirus

-

内容

-

ファイルレスマルウェアの検知例

-

内容

2018年 ファイルレスマルウェアが増大しました。

マルウェアファイルが存在しないため、ウイルス検知ソフトでは一般に検知できません。EDR製品で検知が可能なケースがありますが、QRadar SIEMで検知ロジックを作成することが唯一の検出となる場合があります。

ファイルレスマルウェアの使用する傾向が高いツール(WMI)の使用や、WinRMを介したPowerShellのリモート実行を検知、マルウェアの自己起動設定の際に発生するレジストリへの自動起動設定を検知することで、不正アクセスを検知します。 -

検知に有効なログソース例

Windows Event Log

Windows Sysmon

-

内容

-

社内感染拡大の検知例

-

内容

攻撃者は巧みに攻撃ツールやコマンドを使用して感染を拡大しています。このフェーズの活動の検知は、攻撃者が使用する攻撃ルールやコマンドの実行を検知することがもっとも有力です。これらの感染拡大は、感染が発生した(一般的には)業務PCの周辺で起こるため、全業務PCのログが検知に有効です。攻撃者は認証情報を求めてActive Directory、情報を求めてファイルサーバーを狙うため、全業務PCのログがない場合にはActive Directoryやファイルサーバーのログを検知に使用することで、限定的ではありますが、一定の効果が期待できます。 -

検知に有効なログソース例

Windows Event Log

Windows Sysmon

-

内容

-

水飲み場攻撃、改ざん済みWebサイト/悪性Webサイトへの誘導検知例

-

内容

X-Force ReputationのIP/URLのレピュテーション情報を元にマルウェアのカテゴリに分類されているサイトへのアクセスを検知します。 -

検知に有効なログソース例

WebProxy

FW

NetworkSecurity

-

内容

-

攻撃者からの遠隔操作用の不正通信経路確立や、この通信経路を使用した、重要システム情報の窃取の検知例

-

内容

攻撃者の初期調査および探索活動に使用されるコマンドは、Windows OSに標準で搭載されているコマンドを使われる傾向が多いです。

攻撃者によるものか、PCの正規ユーザーが実行しているかの区別が難しいところが検知の課題となりますが、検知対象とするコマンドのリストに、一般のユーザーはあまり使わず、攻撃者がよく使うコマンドを選定し、かつ、数個のコマンドが一定時間内に実行された場合、検知することが有効です。 -

検知に有効なログソース例

Windows Event Log

Windows Sysmon

NetworkSecurity

-

内容

-

C2サーバーとのビーコン通信の検知例

-

内容

C2とは『コマンド&コントロール』の略です。

乗っ取ったコンピューターに対し遠隔操作をするサーバーのことをC2サーバーと呼びます。

一般にはレピュテーション検知が有効ですが、それ以外に、C2通信の特性である、定期的に同一のサイトへ同一の送信元から通信が発生するビーコン検知という方法があります。 -

検知に有効なログソース例

WebProxy

FW

NetworkSecurity

-

内容

-

不正アクセスの痕跡削除の検知例

-

内容

タイムスタンプの改竄検知、イベントログの削除検知、イベントログが削除されたことにより出力されるログの検知等から、不正アクセスの痕跡削除を検知します。 -

検知に有効なログソース例

Windows Event Log

Windows Sysmon

-

内容

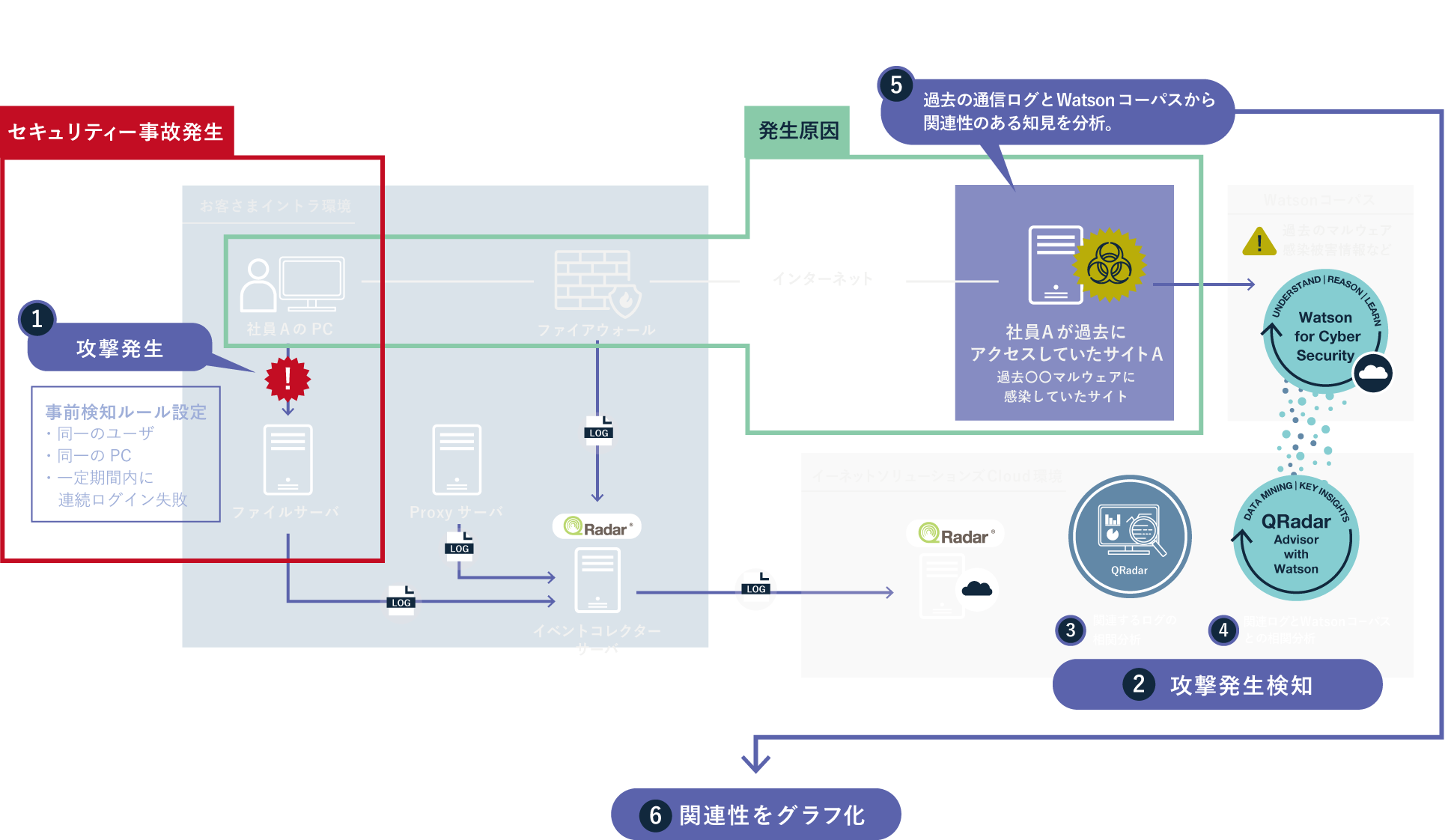

Magic Insight for QRadar(SIEM)+QAW 機能紹介

Magic Insight for QRadar(SIEM)+QAWのここがスゴい

Magic Insight for QRadar(SIEM)+QAWは1つのインシデントから隠された周辺脅威を数クリックで瞬時に明らかにし、アナリストの知見や洞察を大きく補助します。

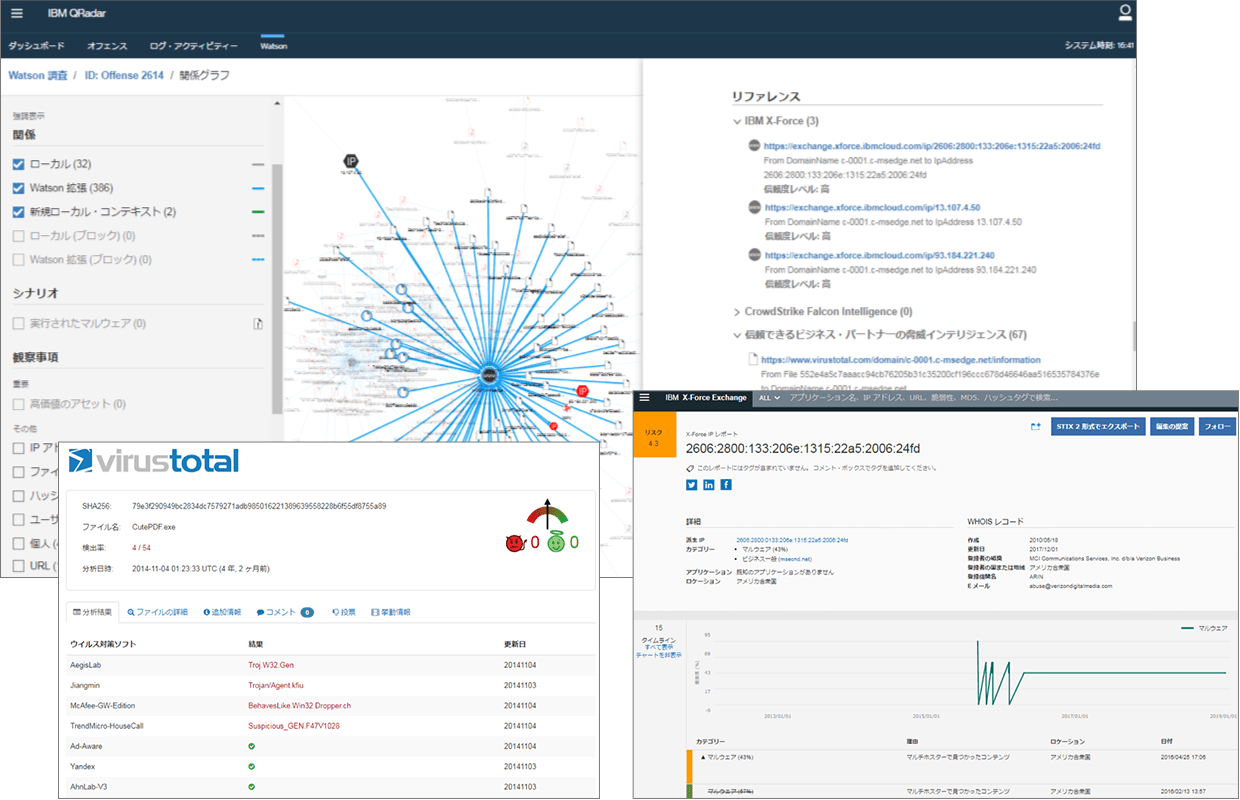

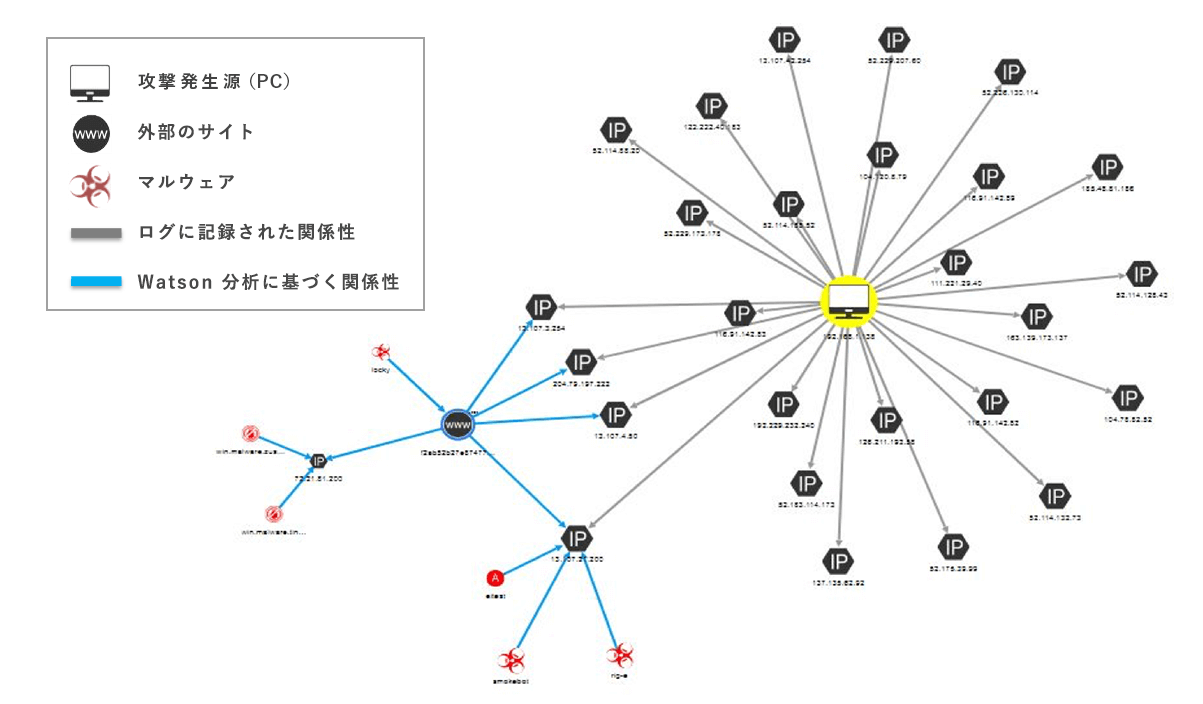

【分析イメージ例】

Magic Insight for QRadar(SIEM)+QAWから導き出された知見

社員AのPCからファイルサーバーへ不正アクセス試行が発生した事象は

社員Aが過去にアクセスしたサイトAから○○マルウェアに

感染したことに起因している可能性があり。

QRadar Advisor with Watsonは人間が作成したデータ (ブログ、Web サイト、研究論文など) を含む多数のデータ・ソースを取り込み続けているため、常に最新で、より深い洞察を導き出します。

※Watson for Cyber Securityコーパス学習用の外部データはお客様にて指定はできません。